Los sistemas UTM (Unified Threat Management) o de gestión unificada de amenazas se han consolidado como una solución práctica para proporcionar seguridad a todos los niveles en las redes empresariales.

Probamos la alternativa de Cyberoam, un equipo UTM que ofrece protección contra virus, spam, spyware y otras amenazas que pongan en peligro la integridad de nuestros datos. Además permite gestionar y optimizar el ancho de banda disponible de una manera muy sencilla.

Aunque las empresas españolas empiezan a concienciarse de la importancia de contar con soluciones de seguridad dedicadas, factores como el elevado coste o la dificultad de implementación y mantenimiento hacen que suponga una importante inversión de recursos. En este escenario los sistemas UTM aparecen como una opción ideal para ofrecer todos las herramientas necesarias en un solo dispositivo, ofrreciendo una integración perfecta entre el hardware y software que garantiza la compatibilidad y una interfaz única e intuitiva, accesible desde cualquier parte vía web.

Cyberoam ofrece un amplio catalogo de dispositivos que se adaptan a las necesidades de la empresa. Analizamos el CR 100ia, indicado para uso en medianas empresas y que proporciona todo lo necesario para gestionar el acceso a Internet, correo electrónico, sistemas de seguridad y control de tráfico.

Una de las claves que garantizan la solidez de la solución es la posibilidad de identificar qué hace cada usuario en todo momento en cualquier entorno de trabajo. Esto permite al administrador controlar la actividad de cada usuario, mejorando la productividad y cumpliendo con los requisitos legales de protección de datos.

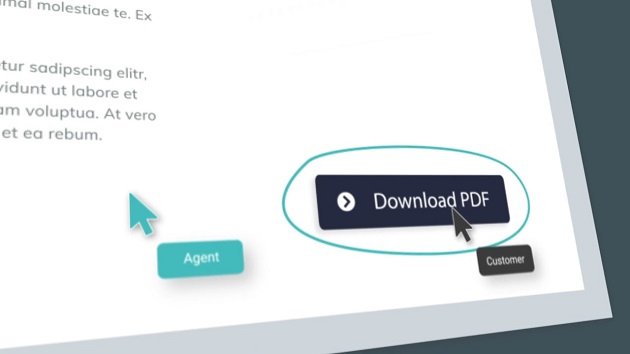

El kit incluye todo lo necesario para la puesta en marcha del dispositivo. Dependiendo de la complejidad de la red y de las tareas que pensemos enconmendar al Cyberoam será necesario una planificación previa más o menos compleja antes de ponernos manos a la obra. En nuestro entorno de pruebas configuramos el equipo en modo gateway, aunque también puede funcionar como puente detrás de otro firewall.

La interfaz está basada en un entorno gráfico muy intuitivo. Ofrece un asistente de configuración paso a paso para gestionar todos los parámetros de red necesarios. Tras este paso debemos establecer nuestra configuración de acceso a Internet, el servidor de email y otros datos como la hora y la fecha. Si todo ha ido bien se nos proporcionará una dirección IP de acceso a la interfaz de administración desde donde podremos controlar cualquier variable del sistema.

Esquema típico de instalación para un UTM Cyberoam.

Aunque, evidentemente, no es posible reproducir condiciones reales de uso en nuestro laboratorio técnico sí pudimos dar un recorrido por las diversas opciones que ofrece el sistema y comprobar sus posibilidades.

El cortafuegos certificado por ICSA ofrece un análisis exahustivo de todos los paquetes que entran o salen del sistema. Es posible establecer políticas de control basadas en identidad y auditar el tráfico IM o P2P en función de cada perfil.

La conexión remota es clave para determinados entornos de trabajo. En este sentido Cyberoam ofrece una solución ideal con VPN SSL e IPSec con certificación VPNC. La tecnología Threat Free Tunneling explora el tráfico de la VPN y localiza intrusos, software malicioso y otras amenazas de seguridad en las redes corporativos.

El Cyberoam CR 100ia proporciona un sistema de análisis y bloqueo de tráfico HTTP, FTP, SMTP, POP3 e IMAP a nivel de gateway en tiempo real. Las empresas pueden definir diferentes niveles de actuación por usuario, grupo de trabajo, etc. evaluando riesgos y aportando los recursos necesarios en cada caso.

Para solucionar los problemas de spam Cyberoam ofrece un sistema de protección de hora cero que, gracias a la detección de patrones recurrentes, ofrece una capacidad de detección sin parangón en la industria. El sistema es capaz de tener en cuenta factores como el tamaño, el asunto, el tipo de adjuntos,etc. de cada correo reduciendo los falsos positivos y garantizando una bandeja de entrada lo más limpia posible.

Además de las múltiples herramientas de seguridad que incorpora la solución nos ha llamado la antención sus posibilidades de gestión de ancho de banda. Podemos establecer prioridades para dedicar el ancho de banda disponible a lo que consideremos más importante, y asignar un ancho de banda determinado para aplicaciones o protocolos (VoIP, P2P, etc.).

Otro aspecto a valorar es la posibilidad de equilibrar carga entre varios enlaces, permitiendo a las empresas optimizar los recursos de su ISP. Ofrece failover de puerta de enlace, monitorizando la disponibilidad de enlaces WAN y transfiriendo el tráfico de uno que no funciona a otro válido, proporcionando confianza en el sistema y conectividad incluso cuando hay problemas.

En definitiva, una solución que ofrece todas las ventajas de la integración de varias herramientas de seguridad en un solo aparato. Permite proteger nuestros datos al tiempo que controlamos toda la actividad que se genera y establecemos los patrones que consideremos ideales para optimizar recursos. Además del producto analizado Cyberoam ofrece un conjunto de soluciones que cubren todas las necesidades de la empresa, independientemente de su tamaño y necesidades de seguridad.